Comment supprimer Search.kimosachi.com de Mac

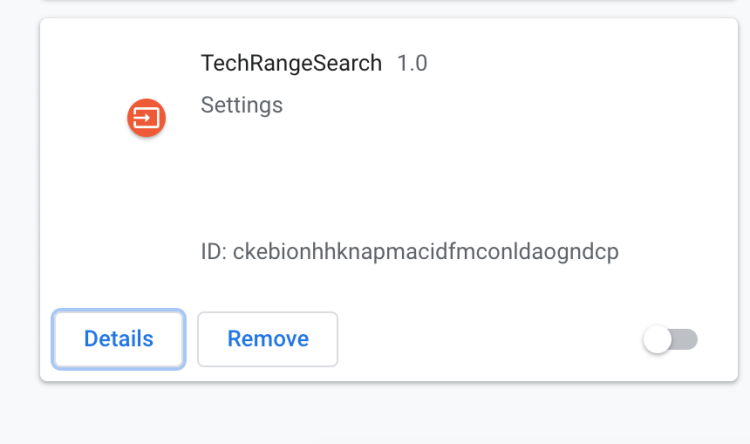

Search.kimosachi.com peut avoir lieu de votre page d'accueil et RESIST se supprimé. Si vous avez cette situation, vous avez choisi un logiciel malveillant classé comme un pirate de l'air de navigateur. Navigateur pirate de l'air est une petite application qui vient habituellement comme un add-on et commence navigateur alerter les paramètres du navigateur sans l'autorisation de l'utilisateur.