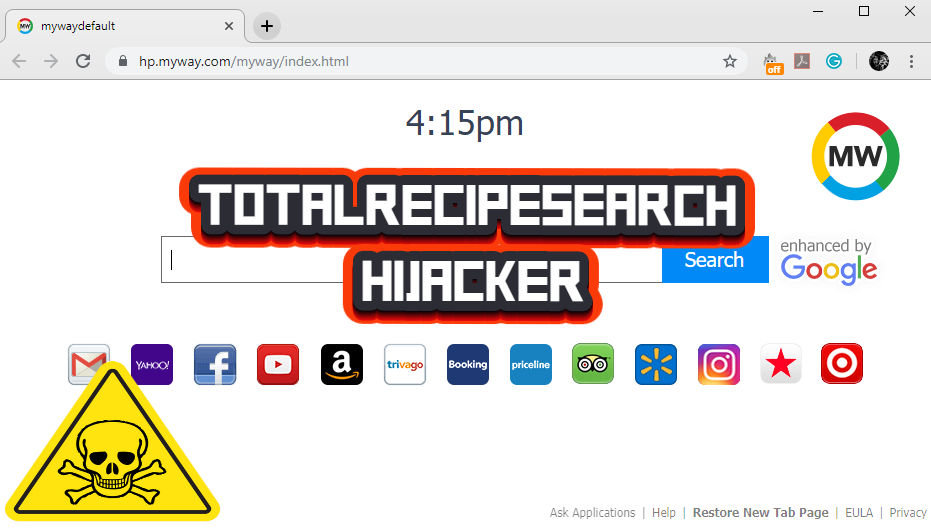

¿Cómo eliminar TotalRecipeSearch secuestrador

Lo que es TotalRecipeSearch? TotalRecipeSearch se supone que es una aplicación útil para buscar recetas de comida, pero desafortunadamente este programa puede ser descrito como potencialmente peligrosos. Podemos decir por lo, as this program is usually installed by a user accidently and because of this program’s behavior. Tan pronto como ha sido inyectado en su dispositivo, eso … Lee mas