So entfernen Sie den Music-search.org-Hijacker

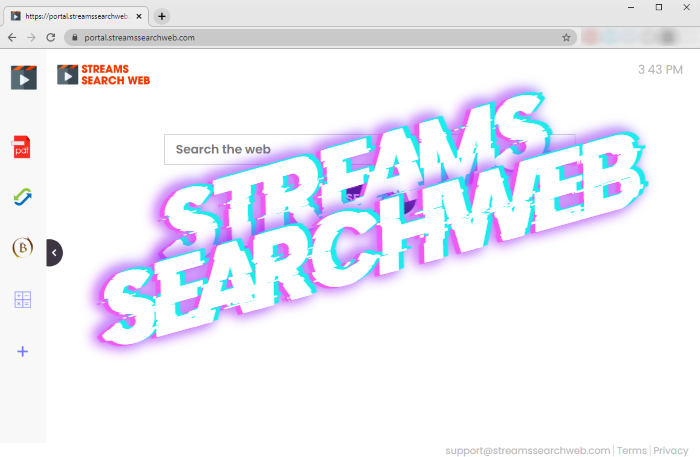

Was ist Music-search.org?? Music-search.org ist eine Art Browser-Hijacker, der sich auf die Suchmaschine des Browsers eines Benutzers auswirkt. Diese Schadsoftware kapert die Browsereinstellungen des Benutzers und verändert die Startseite, Standardsuchmaschine, und neue Registerkarte zu Music-search.org. Das Hauptziel dieses Browser-Hijackers besteht darin, den Webverkehr des Benutzers umzuleiten … Weiterlesen