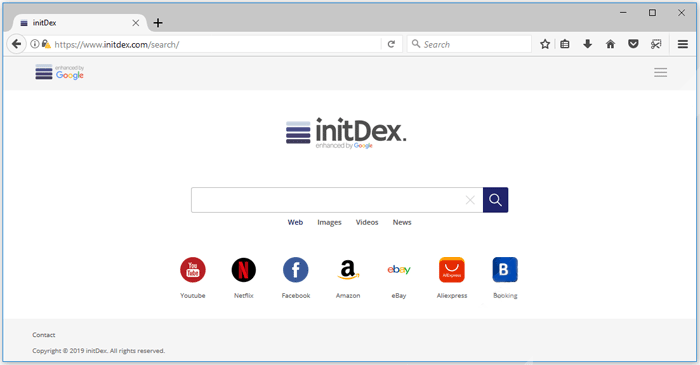

So entfernen Sie Initdex.com vom Mac

Was ist Inidex.com? Initdex.com kann ohne Zustimmung des Benutzers in einem Browser erscheinen. Es wird mit Gewalt die ursprüngliche Homepage ersetzen und Suchmaschine, Das ist der Hauptgrund, warum die Weknow-Erweiterung als Malware betrachtet wird (schädliche Software zu installieren). Die Entwickler dieser App verwenden zwielichtige Verteilungsmethoden, wie die Bündelung. Verwenden Sie diese einfache Anleitung, um … Weiterlesen