HORSELIKER Verschlüsselung processs

Das am weitesten verbreitete malwares unserer Zeit ist ransomwares. HORSELIKER zur Analyse nach ist ein neuer Typ von Phobos-Datei-Verschlüsselung Ransomware. Dieser Virus gemeinsam Angriffe bestimmte Dateiformate, sowie Office-Dokumente und Medien Dateien. Außerdem, Angriffe von HORSELIKER Ransomware sind in der Regel unberechenbar, wie das Virus integriert in harmlose Dateien, und sobald ein Benutzer es öffnet, das Gerät wird sofort entzündet. Es kann auch durch die Mittel verteilt von Installateure und Schwall Dateien, oder in das System injiziert werden, direkt durch die Mittel offene Ports brute force. Wenn Sie Ihre Dateien mit diesem Virus verschlüsselt, nicht HORSELIKER Ransomware-Erweiterungen entfernen von den Namen der Dateien, wie er kann die Daten möglicherweise beschädigt. Wenn du dich wunderst, was sollte man tun, Sie müssen wissen, wie HORSELIKER Werk.

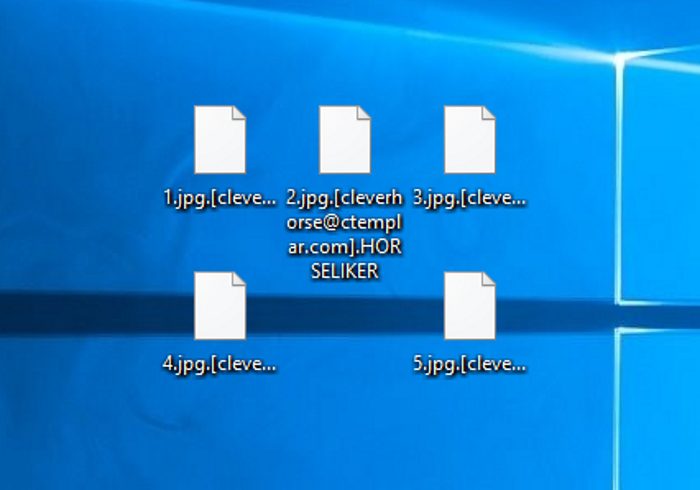

Einmal schleicht HORSELIKER Ransomware in das Betriebssystem, es führt einzigartige böswillige Algorithmen. Gemeinsam, es kann in unterteilt werden 2 Schritte werden: Scannen und Verschlüsselung. Zuerst das Virus scannt Ihre Festplatte, wie HORSELIKER richtet man vom zugreifenden auf Office-Dokumente und Mediendateien zu verhindern, das kann möglicherweise die meisten wertvoll Informationen über das Gerät. Sobald diese Dateien gefunden, HORSELIKER beginnt die Verschlüsselung Prozess, das Ergebnis davon ist nicht lesbare Dateien. Ihr System kann sie nicht lesen, wie hat sich das Virus die Dateistrukturen Ihrer Dateien geändert und ihre Erweiterungen zu .[cleverhorse@ctemplar.com].HORSELIKER .. Es erfordert ein Spezialschlüssel wenn Sie wollen, um sie wiederherzustellen. Deshalb auch das Virus ein schafft ransom Popup-Fenster, dass enthält die folgenden Informationen:

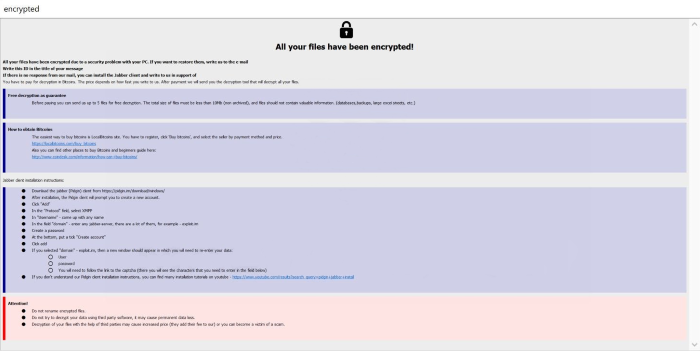

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail cryptocash@aol.com

Write this ID in the title of your message *ID number*

In case of no answer in 24 hours write us to theese e-mails:cryptocash@airmail.cc

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

hxxps://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.Ihre Worte kann man nicht trauen, da es keine jede feste Garantie. Worte sind nur Worte für Lösegeld und man kann leicht getäuscht worden. Außerdem, gibt es eine große Chance, die Situation noch schlimmer zu machen,, Daher empfehlen wir Ihnen dringend, mit ihnen jeden Kontakt zu vermeiden. Und wenn Sie sich dafür interessieren, wie HORSELIKER Ransomware zu entfernen und entschlüsseln .[cleverhorse@ctemplar.com].HORSELIKER Dateien, Sie können unseren Führer verwenden kostenlos!

Der Inhalt des Artikels

- Wie HORSELIKER Ransomware von Ihrem Computer entfernen

- Wie man HORSELIKER Ransomware Verschlüsselung von Dateien entfernen

- Datenwiederherstellung

- Automatisierte Entschlüsselungstools

- Windows-Vorgängerversionen

Wie entfernen HORSELIKER Ransomware von Ihrem Computer?

Wir empfehlen dringend, ein wirksames Anti-Malware-Programm zu verwenden, der diese Bedrohung in seiner Datenbank hat. Es wird die Risiken der falschen Installation mildern, und wird mit all seinen Resten HORSELIKER von Ihrem Computer entfernen und Registerdateien.

Lösung für Windows Benutzer: Unsere Wahl ist Norton 360 . Norton 360 scannt Ihren Computer und erkennt verschiedene Bedrohungen wie HORSELIKER, dann entfernt es mit all den damit verbundenen schädlichen Dateien, Ordner und Registrierungsschlüssel.

Wenn Sie Mac-Benutzer sind, raten wir Ihnen Combireiniger zu verwenden.

So entschlüsseln Sie den .[cleverhorse@ctemplar.com].HORSELIKER Dateien?

Wenn Sie dem Virus entfernt haben, Sie wahrscheinlich denken, wie zu entschlüsseln .[cleverhorse@ctemplar.com].HORSELIKER Dateien. Lass uns einen Blick auf Möglichkeiten werfen, Ihre Daten zu entschlüsseln.

Wiederherstellen von Daten mit Datenrettung

- Herunterladen und installieren Datenwiederherstellung

- Wählen Sie das Laufwerk und den Ordner, in dem sich die Dateien befindet, dann klick Scan.

- Wählen Sie alle Dateien in dem Ordner, und drücken Sie dann auf den Knopf Wiederherstellen Taste.

- Verwalten Exportspeicherort .

Der Download ist eine Evaluierungsversion für Wiederherstellung von Dateien. Um die Sperre aller Funktionen und Tools, Kauf erforderlich ist ($49.99-299). Durch Klick auf den Button erklären Sie sich damit einverstanden mit EULA und Datenschutz-Bestimmungen. Das Herunterladen wird automatisch gestartet.

Wiederherstellen von Daten mit automatisierten Entschlüsselungstool

Unglücklicherweise, aufgrund der Neuheit der HORSELIKER Ransomware, hier gibt es keine automatischen Decryptoren für diese Verschlüssler noch. Immer noch, eine Investition in dem böswilligen Programm, durch die Zahlung von Lösegeld ist nicht nötig.. Sie können die Dateien manuell wiederherstellen.

Sie können eine dieser Methoden nutzen, um Ihre verschlüsselten Daten manuell wiederherstellen.

Wiederherstellen von Daten mit vorherigen Windows-Version

Diese Funktion arbeitet an Windows Vista (nicht Home-Version), Windows 7 und spätere Versionen. Windows hält Kopien der Dateien und Ordner, mit dem Sie den vorherigen Zustand des Computers wiederherstellen können.. Damit die Daten von Windows Backup wiederherstellen, führen Sie folgende Schritte aus:

- Öffnen Sie Mein Computer und suche nach den Ordner, die Sie wiederherstellen möchten;

- Rechtsklicken auf den Ordner und wählen Frühere Versionen wiederherstellen Möglichkeit;

- Die Option zeigt Ihnen die Liste aller vorherigen Kopien des Ordners;

- Wählen Sie Wiederherstellungsdatum und die Option, die Sie benötigen: Öffnen Sie, Kopieren und Wiederherstellen.