Cetori Ransomware Verschlüsselungsprozess

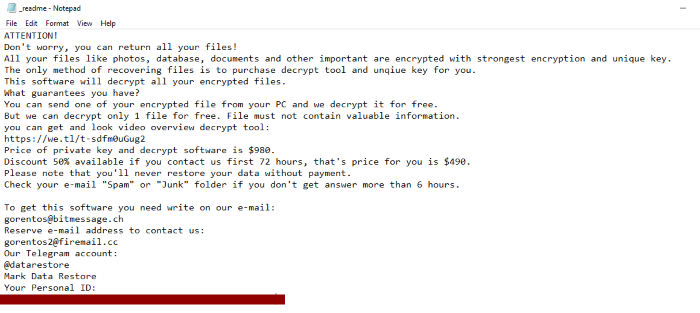

Cetori ist ein Mitglied einer sehr weit verbreiteten Familie Ransomware Viren, Datei STOP (DJVU). Diese Art eines Virus geht die Änderung der Struktur Ihrer Dateien (Verschlüsselung) nach dem strengen Algorithmus, das erfordert ein Spezialschlüssel um diese Verschlüsselung zu entfernen. Cetori breitet sich durch die Mittel von bösartigem rund empfangen werden Anlagen, öffnen Häfen brute force, Bündel usw. Wenn die Viren injiziert wird, es beginnt zu gehen Scan-Prozess Prozess (sie sucht für verschiedene Arten von Dokumenten, das kann wichtig sein) und dann verschlüsselt Ihre Dateien. Wenn es fertig ist, Ihre Dateien sind unleserlich, als die Erweiterung von ihnen geändert .Cetori. Versuchen Sie nicht, Cetori Verschlüsselung durch Umbenennen von Dateien zu entfernen, es wird korrupt Ihre Dateien ohne jede Möglichkeit, sie zurückzugewinnen. Diese Angriffe sind immer unberechenbar und der einzige Zweck davon machen Sie zahlen und deshalb Eindringlinge links besondere Hinweise mit Informationen über die Entschlüsselung. Wenn Sie Ihr Gerät mit Cetori Ransomware dieses Erpresserbrief infiziert heißt _readme.txt und es enthält die folgenden Informationen:

ATTENTION!

Don’t worry, you can return all your files!

All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

https://we.tl/t-o7ClqIH7RS

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that’s price for you is $490.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.

To get this software you need write on our e-mail:

gorentos@bitmessage.ch

Reserve e-mail address to contact us:

gorentos2@firemail.cc

Our Telegram account:

@datarestore

Mark Data Restore

Your personal ID:

*ID number*

Sie nicht die Eindringlinge vertrauen, wie sie Ihnen keine Garantie, dass sie ihre Versprechen ehren. Es besteht ein hohes Risiko, betrogen, darüber hinaus der Preis für ihre „Dienstleistungen“ ist zu hoch. Wenn Sie sich fragen, wie Cetori zu entfernen und .Cetori Dateien entschlüsseln, unser Führer für Sie sein hilfreich!

Der Inhalt des Artikels

- Wie Cetori Ransomware von Ihrem Computer entfernen

- Wie man Cetori Ransomware Verschlüsselung von Dateien entfernen

- Datenwiederherstellung

- Automatisierte Entschlüsselungstools

- Windows-Vorgängerversionen

Wie Cetori Ransomware von Ihrem Computer entfernen?

Wir empfehlen dringend, ein wirksames Anti-Malware-Programm zu verwenden, der diese Bedrohung in seiner Datenbank hat. Es wird die Risiken der falschen Installation mildern, und wird mit all seinen Resten Cetori von Ihrem Computer entfernen und Registerdateien.

Lösung für Windows Nutzer: Unsere Wahl ist Norton 360 . Norton 360 scannt Ihren Computer und erkennt verschiedene Bedrohungen wie Cetori, dann entfernt es mit all den damit verbundenen schädlichen Dateien, Ordner und Registrierungsschlüssel.

Wenn Sie Mac-Benutzer sind, raten wir Ihnen Combireiniger zu verwenden.

Wie man .Cetori Dateien entschlüsseln?

Wenn Sie dem Virus entfernt haben, Sie wahrscheinlich denken, wie .Cetori Dateien zu entschlüsseln. Lass uns einen Blick auf Möglichkeiten werfen, Ihre Daten zu entschlüsseln.

Wiederherstellen von Daten mit Datenrettung

- Herunterladen und installieren Datenwiederherstellung

- Wählen Sie das Laufwerk und den Ordner, in dem sich die Dateien befindet, dann klick Scan.

- Wählen Sie alle Dateien in dem Ordner, und drücken Sie dann auf den Knopf Wiederherstellen Taste.

- Verwalten Exportspeicherort .

Wiederherstellen von Daten mit automatisierten Entschlüsselungstool

Unglücklicherweise, aufgrund der Neuheit des Cetori Ransomware, hier gibt es keine automatischen Decryptoren für diese Verschlüssler noch. Immer noch, eine Investition in dem böswilligen Programm, durch die Zahlung von Lösegeld ist nicht nötig.. Sie können die Dateien manuell wiederherstellen.

Sie können eine dieser Methoden nutzen, um Ihre verschlüsselten Daten manuell wiederherstellen.

Wiederherstellen von Daten mit vorherigen Windows-Version

Diese Funktion arbeitet an Windows Vista (nicht Home-Version), Windows 7 und spätere Versionen. Windows hält Kopien der Dateien und Ordner, mit dem Sie den vorherigen Zustand des Computers wiederherstellen können.. Damit die Daten von Windows Backup wiederherstellen, führen Sie folgende Schritte aus:

- Öffnen Sie Mein Computer und suche nach den Ordner, die Sie wiederherstellen möchten;

- Rechtsklicken auf den Ordner und wählen Frühere Versionen wiederherstellen Möglichkeit;

- Die Option zeigt Ihnen die Liste aller vorherigen Kopien des Ordners;

- Wählen Sie Wiederherstellungsdatum und die Option, die Sie benötigen: Öffnen Sie, Kopieren und Wiederherstellen.

Wiederherstellen des Systems mit der Systemwiederherstellung

Natürlich kann man immer versuchen, System zu verwenden, um Wiederherstellung Ihr System auf den Zustand vor der Infektion Infiltration Rollback. Alle Windows-Versionen enthalten diese Option.

- Art wiederherstellen in dem Suchwerkzeug;

- Klicken Sie auf das Ergebnis;

- Wählen Sie Wiederherstellungspunkt vor der Infektion Infiltration;

- Folge den Anweisungen auf dem Bildschirm.