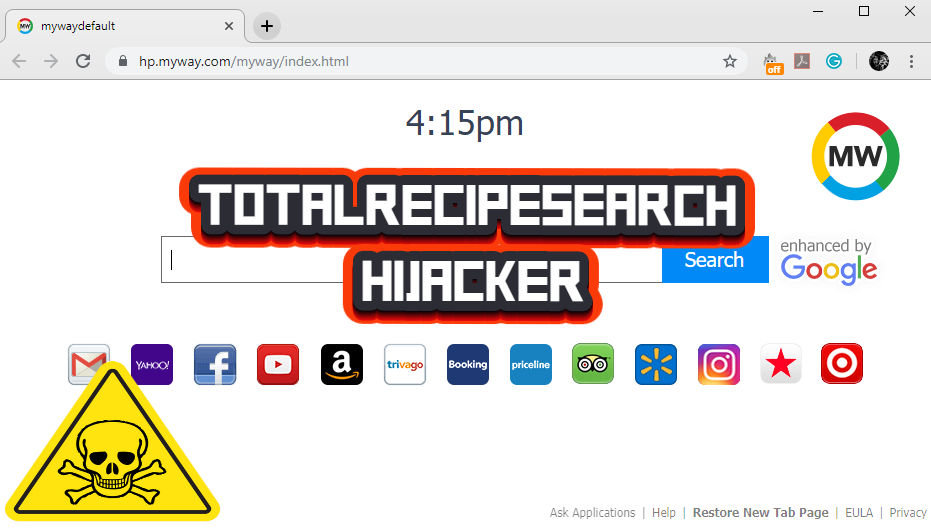

Wie TotalRecipeSearch Entführer entfernen

Was ist TotalRecipeSearch? TotalRecipeSearch soll eine nützliche Anwendung für die Suche nach Lebensmittelrezepten sein, aber leider kann dieses Programm als potenziell gefährlich bezeichnet werden. Wir können so sagen,, da dieses Programm normalerweise von einem Benutzer versehentlich und aufgrund des Verhaltens dieses Programms installiert wird. Sobald es in das Gerät injiziert worden ist, es … Weiterlesen